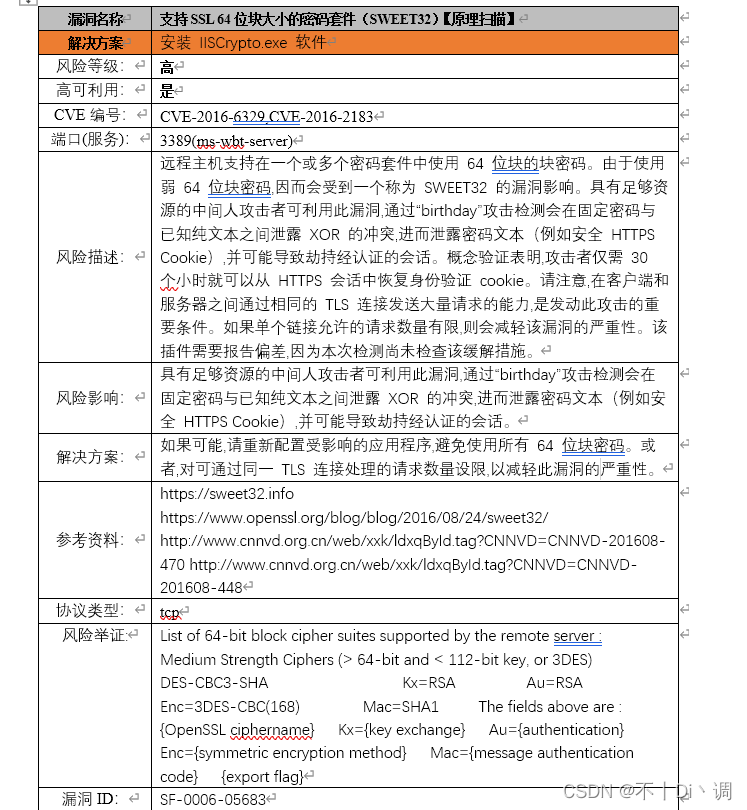

1丶漏洞报告如下图所述 :

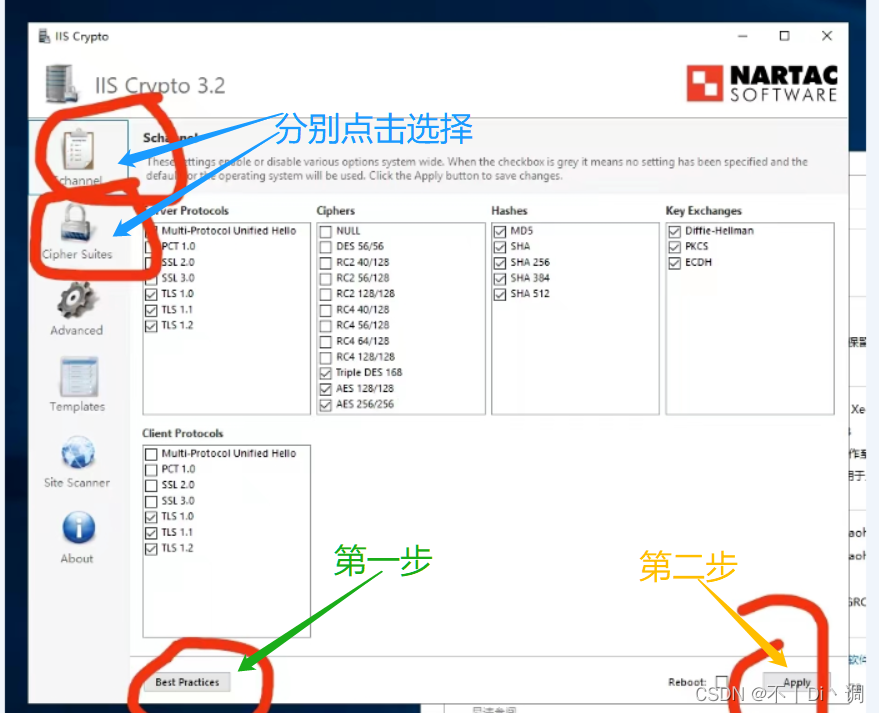

2丶漏洞修复流程如下 :

(1)丶下载服务安全管理工具: “IISCrypto.exe”, 这里不提供软件, 可以直接去网上找.

(2)丶双击已下载完的软件, 会出现如下图界面.

(3)丶分别点击蓝色标, 后续点击下方绿色标和黄色标.

3丶注意事项

当全部完成操作之后, 需重启服务器后才能生效.

#ciphersuite-name-converter

一个简单的CLI(可能还有Web)库/脚本(可在任一方向之间)在open

SSL

和

SSL

/ TLS

密码

套件

名称之间进行转换。

例如,对于(伪造的)示例,您可能有一个标准的

SSL

/ TLS

密码

套件

字符串被提供给您:

SSL

_ECDHE_RSA_WITH_AES_128_GCM_SHA256

SSL

_ECDHE_RSA_WITH_AES_256_GCM_SHA384

SSL

_ECDHE_RSA_WITH_AES_128_CBC_SHA256

SSL

_ECDHE_RSA_WITH_AES_128_CBC_SHA

SSL

_ECDHE_RSA_WITH_AES_256_CBC_SHA384

SSL

_ECDHE_RSA_WITH_AES_256_CBC_SHA

您想要在需要open

ssl

格式

密码

套件

字符串的应用程序中使用的字符串(对我来

最近好几个客户服务器被发现

Sweet32

,经过检查,都是受DES/3DES影响导致的,解决办法就是禁用了DES/3DES。

验证方式:nmap -sV --script

ssl

-enum-ciphers -p 443 test.com

以下是我从网络上找到的一些信息:

概述分组

密码

在

SSL

/TLS协议中的特定配置会遭到碰撞攻击。

背景传统

64位

块

分组

密码

在使用CBC模式时很...

使用Windows自带的FIPS代替

SSL

加密

1)启用FIPS

操作步骤:管理工具->本地

安全

策略->

安全

设置->本地策略->

安全

选项->找到"系统加密:将FIPS兼容算法用于加密、哈希和签名"选项->右键"属性"->在"本地

安全

设置"下,选择"已启用(E)",点击"应用"、“确定”,即可。

2)禁用

SSL

密码

套件

操作步骤:按下’ Win + R’,进入"运行",键入"

TLS 1.0和 TLS 1.1可能会受到FREAK、POODLE、BEAST和CRIME等

漏洞

的影响。 关于

漏洞

的详情可以查看:

https://www.acunetix.com/blog/articles/tls-vulnerabilities-attacks-final-part/

可参考如下链接进行配置:

勾选已启用->修改

SSL

密码

套件

算法,仅保留TLS 1.2 SHA256 和 SHA384

密码

套件

、TLS 1.2 ECC GCM

密码

套件

。

删除旧的,替换新的

TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA

title: “

ssl

协议版本及

密码

修复”

categories: [网络

安全

CyberSecurity]

1.[

ssl

扫描

网站](<https://www.

ssl

labs.com/

ssl

test/)

<https://www.

ssl

labs.com/

ssl

test/

2.禁用TLS1.0和TLS1.1

原始

SSL

Protocol all -

SSL

v3 -TLSv1 -TLSv1.1改为

SSL

Protocol -all +TLSv1.2 //.

TLS/

SSL

介绍:

SSL

“

安全

套接层”协议,TLS“

安全

传输层”协议,都属于是加密协议,在其网络数据传输中起到保护隐私和数据的完整性。保证该网络传输的信息不会被未经授权的元素拦截或修改,从而确保只有合法的发送者和接收者才能完全访问并传输信息。

TLS/

SSL

主要

漏洞

介绍:

1、 Open

SSL

C...

客户服务器被发现

Sweet32

,经过检查,都是受DES/3DES影响导致的,解决办法就是禁用了DES/3DES。

验证方式:nmap -sV --script

ssl

-enum-ciphers -p 443 test.com

以下是我从网络上找到的一些信息:

分组

密码

在

SSL

/TLS协议中的特定配置会遭到碰撞攻击。

传统

64位

块

分组

密码

在使用CBC模式时很容易被碰撞攻击。

SSL

/TLS协议所有

支持

使用3DES对称加密的

密码

套件

都受影响(例如 ECDHE-RSA-DES-CBC3-S...

密码

扫描

Cipherscan针对所有主要版本的

SSL

和TLS测试给定目标上

SSL

/ TLS

密码

的顺序。 它还提取一些证书信息,TLS选项,OCSP装订等等。 Cipherscan是open

ssl

s_client命令行上方的包装器。

Cipherscan可以在所有版本的unix上运行。 它附带了自己的适用于Linux / 64和Darwin / 64的Open

SSL

构建。 在其他平台上,它将使用操作系统提供的open

ssl

版本(可能

支持

有限的

密码

),或使用-o命令行标志中提供的您自己的版本。

基本测试:

$ ./cipherscan google.com

...................

Target: google.com:443

prio ciphersuite protocols pfs

SSL

/TLS协议信息泄露

漏洞

(CVE-2016-2183)

漏洞

:

TLS, SSH, IPSec协商及其他产品中使用的DES及Triple DES

密码

存在大约四十亿

块

的生日界,这可使远程攻击者通过

Sweet32

攻击,获取纯文本数据。

风险级别:低

该

漏洞

又称为

SWEET32

(https://

sweet32

.info)是对较旧的分组

密码

算法的攻击,它使用

64位

的

块

大小

,缓解

SWEET32

攻击Open

SSL

1.0.1和Open

SSL

1.0.2中基于DES

密码

套件

从“高”

密码

字符串组移至“中”;但Op

参考博客:Windows Server 2016安装MySQL8【图文】_甜虾的个人博客_51CTO博客

2、在Windows Server 2012中搭建WEB服务器,附ASP配置方法

在Windows Server 2012中搭建WEB服务器,附ASP配置方法

3、服务器配置

3.1

支持

SSL

中等强度

密码

套件

如何更新Windows Server

密码

套件

以获得更好的

安全

性

3.2Web服务器HTTP头信息公开

我是直接.